こんにちは。jinnaiです。

昨今は生成AIをかなり触れておりましたため、今回は久しぶりにセキュリティ関連の記事です。

いまさらながらですが2024年7月にGAされましたGlobal Secure Access (グローバル セキュア アクセス)についてを記事にしました。

現代の働き方では、従業員はオフィスに限らずほぼどこからでも仕事をします。アプリケーションやデータがクラウドに移行したことで、従来の社内ネットワーク境界だけでは十分ではなく、ユーザーやデバイスを軸にした新しいセキュリティモデルが必要となる時代だと思います。

このニーズに応える形で登場したのが、SASE (Secure Access Service Edge) や SSE (Security Service Edge) と呼ばれるソリューション群です。SASE はネットワークとセキュリティを統合的に提供するアーキテクチャであり、SWG (Secure Web Gateway)、ZTNA (Zero Trust Network Access)、CASB (Cloud Access Security Broker) などのコンポーネントを通じてクラウド時代の包括的なセキュリティを実現します。Microsoft における Global Secure Access (GSA) は SWG、ZTNA に注力した代表的なサービスの一例です。

本記事では、Microsoft Entra の新機能である Global Secure Access と 条件付きアクセス (Conditional Access) の連携について簡単にまとめておりますので、ご参考いただければ幸いです。

[toc]

Global Secure Access (グローバル セキュア アクセス) とは何か

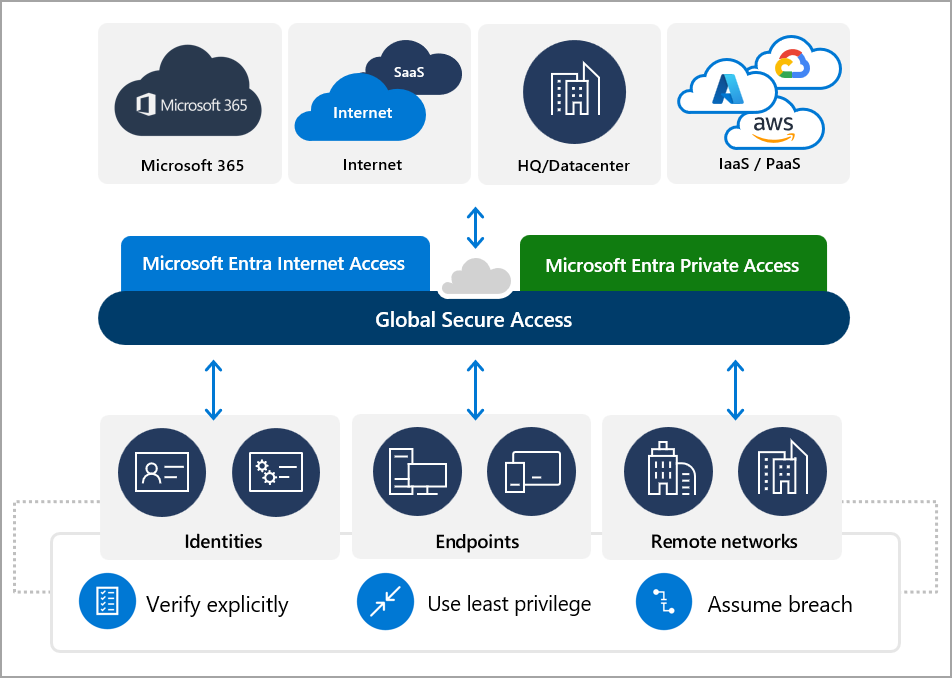

Global Secure Access (GSA) は、Microsoft Entra (旧Azure AD) に統合された包括的なネットワーク セキュリティソリューションです。Microsoftのクラウド型SSEソリューションである Microsoft Entra Internet Access(インターネットアクセスの保護)と Microsoft Entra Private Access(社内リソースへの保護されたアクセス)の両方を含む統一された用語・サービスが GSA と定義されています。

GSAを構成する Microsoft Entra Internet Access と Microsoft Entra Private Access は、それぞれ異なる種類のアクセスを保護します。Internet Access は全てのインターネットおよびSaaSアプリへのアクセスを保護し、クラウド上の脅威や不審な通信をブロックする セキュアWebゲートウェイ (SWG) の役割も果たします。

一方、Private Access はオフィス内やデータセンター内の社内システムへのリモートアクセスを安全に提供するサービスで、従来のVPNに代わるゼロトラストネットワークアクセス(ZTNA)を実現します。

ユーザー/デバイスの ID とエンドポイント、リモートネットワークを介して、Microsoft 365 や SaaS、社内システムなどのクラウド/オンプレミス資源への安全なアクセスを実現するサービスです。下図(Microsoft Learn引用:Global Secure Access とは)のように、Microsoft Entra Internet Access (青) と Private Access (緑) を中核とし、その下でユーザーやデバイスを認証・検証します。GSA 全体がゼロトラスト原則(常に検証、必要最小限のアクセス、侵害前提)に沿って設計されています。

条件付きアクセスの基本概要

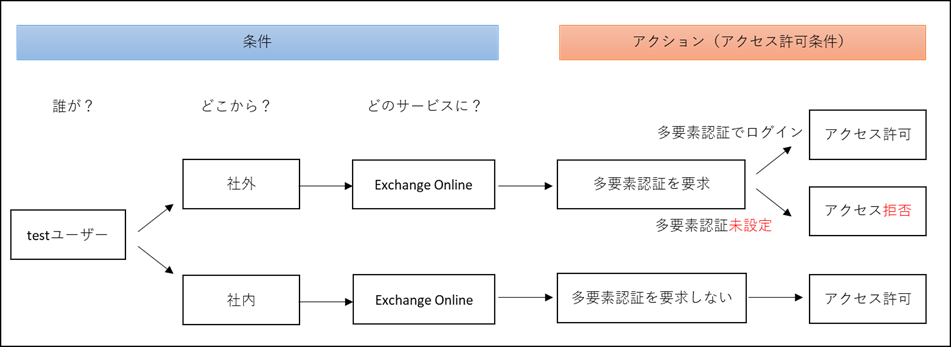

条件付きアクセスは、Microsoft Entra ID (旧称 Azure AD) に備わる高度なアクセス制御機能です。これは組織のポリシーに基づいて、ユーザーやデバイスの様々なシグナル(情報)をもとにアクセス許可の可否や追加認証の要否を判定する、Microsoft におけるゼロトラスト戦略の中核となる「ポリシー エンジン」です。

平たく言えば、「もし~ならば」(if-then) という条件付きのルールを作成し、ユーザーがリソースにアクセスしようとした際にそのルールを適用する仕組みです。たとえば「もし ユーザーがMicrosoft 365にアクセスしようとしたら、その場合 多要素認証(MFA)を要求する」といったポリシーを設定できます。

GSAと条件付きアクセスの連携によるセキュリティ強化

では、本題である Global Secure Access (GSA) と条件付きアクセスの連携について説明します。結論から言えば、この連携によって ネットワークレベルまで拡張された条件付きアクセス が可能となり、組織のセキュリティは一段と強化されます。管理者は従来、条件付きアクセス ポリシーをクラウド上のアプリケーション(例: Microsoft 365 や社内Webアプリ)に対して適用していました。しかし、GSAとの連携により、ネットワーク経由の通信そのものにも一貫したセキュリティポリシーが適用可能になります。これが「ユニバーサル条件付きアクセス」と呼ばれるそうです。GSAと条件付きアクセスの連携において特に重要なポイントの一つが、「ネットワークに準拠 (Compliant Network)」という新たな条件です。

つまり、「GSA経由の通信であること」をアクセス許可の条件に加える ことができます。これにより、許可されたユーザー・デバイスであっても、GSAを経由しない直接のアクセスはポリシーでブロックし、必ずGSAの安全な経路を通じてアクセスさせる ことが可能になります。

設定を実施してみる

Intuneを活用したGSAクライアントの展開(Windows)

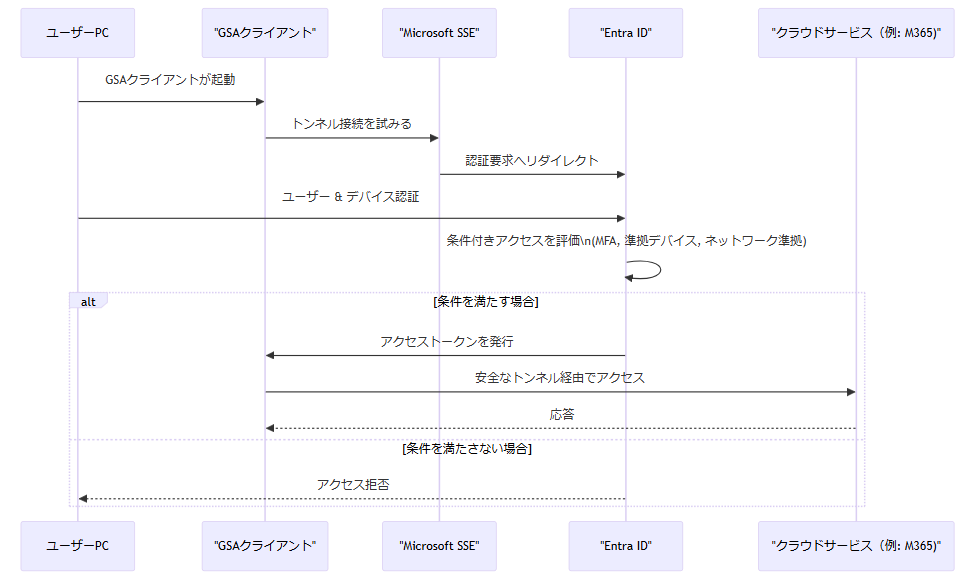

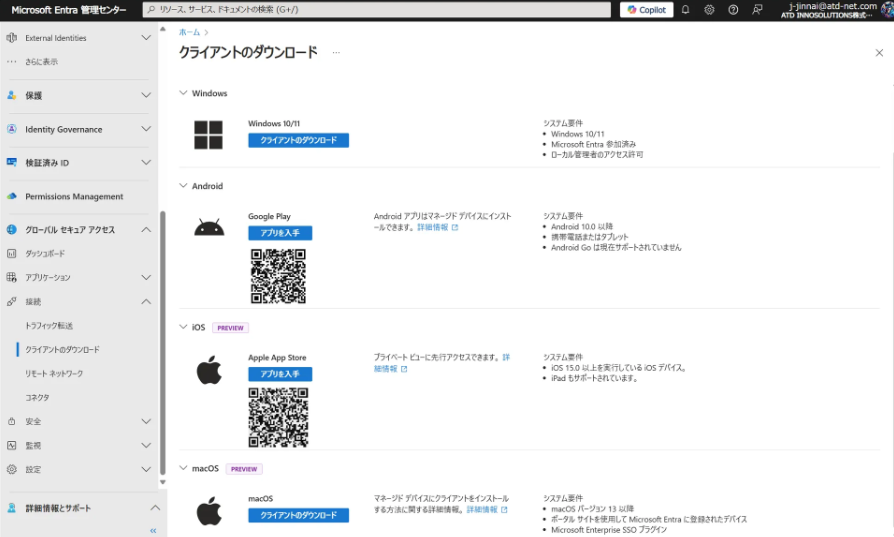

GSAを利用するためには、ユーザーのデバイス(PCやスマートフォンなど)に Global Secure Access クライアント をインストールする必要があります。GSAクライアントは、エンドユーザーのデバイスからクラウド上のGSAサービスへトラフィックを転送(フォワード)する役割を担うエージェントソフトウェアです。Entra管理センターからインストールファイルをダウンロードして、直接インストールすることもできますが、ここでは全社に展開するシナリオを想定してIntuneから配布してみます。

クライアントツールをインストールする

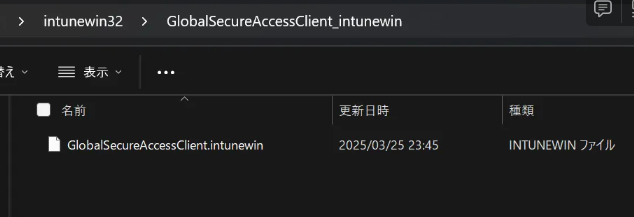

Intuneパッケージの作成

ダウンロードした exe ファイルを Intune で配布可能な形式 (.intunewin パッケージ) に変換します。Microsoft 提供の Win32 コンテンツ準備ツール (IntuneWinAppUtil.exe) を使用し、exe をパッケージ化します

Win32 アプリを追加し、Microsoft Intune に割り当てる | Microsoft Learn

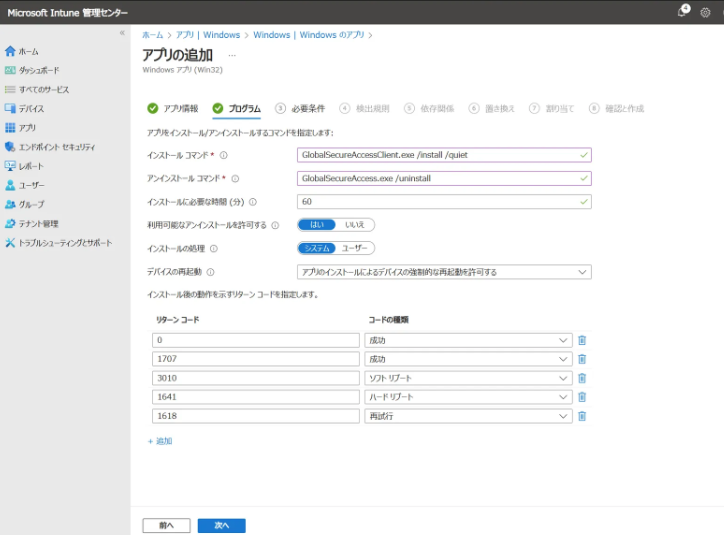

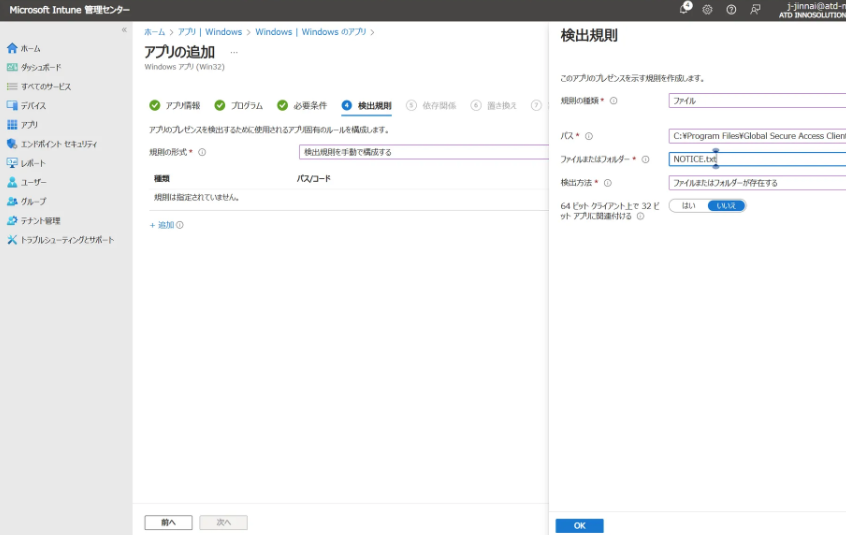

Intuneによる配布設定

このあたりは.intunewin パッケージの配布についてですので、参考になる記事はいくつもありますので、割愛します。

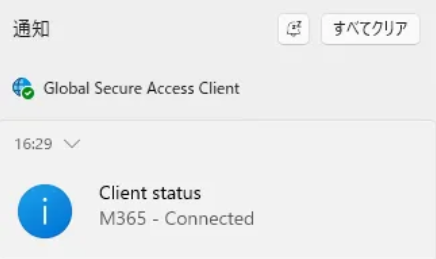

しばらくすると配布した対象の端末に以下アイコンが表示されていることがわかります。

この辺りについては、以下クライアントのステータス状態について詳細が記載されているので確認してみましょう。

記載の内容から当然、クライアントの配布が完了して終わりということではないことがわかります。

Global Secure Access のトラフィック転送プロファイルの設定

Global Secure Access のトラフィック転送プロファイルを利用すると、組織が保護・管理すべきネットワークトラフィックに対して、あらかじめ設定したポリシーを適用できます。

具体的には、ネットワークトラフィックが設定済みの転送ポリシーに沿って評価され、該当するプロファイルが適用されることで、通信はサービスを経由して適切なアプリやリソースへ送信されます。

Global Secure Access(GSA)では、ネットワークトラフィックが到着すると、以下の順番でその内容が評価されます。この3つのいずれにも当てはまらないトラフィックは、Global Secure Accessを経由しません。

- Microsoft プロファイル

Microsoft 365 や Azure などのMicrosoftサービスへの通信かどうかを判定 - プライベート アクセス プロファイル

社内システムやオンプレミスアプリなど、プライベートネットワーク向けの通信かを判定 - インターネット アクセス プロファイル

一般のWebサイトやSaaSなど、インターネット向けの通信かを判定

以下Entraの「グローバルセキュアアクセス」-「接続」-「トラフィック転送」メニューを開き、それぞれのプロファイルをONにします。段階的な展開を検討する場合は、このプロファイルを対象のユーザーまたはグループに対して適用します。

しばらくすると、以下のようにクライアントのアイコンが変化しました。

ユニバーサル条件付きアクセス とやらと設定してみる

今回設定したいのは以下です。

- 多要素認証とIntune準拠している端末からのみGSAクライアントを経由した形でアクセスできる

- GSAクライアントを経由していないアクセスはすべてブロック

ただし、本設定には落とし穴があり、一度非準拠になったデバイスの復旧は少々厄介です。こちらの解説については、別途記事にしたいと思います。

トンネルの承認に関する既知の制限

では、実際にやってみましょう。まずは、以下のようなポリシーを作成します。

ポイントは、ターゲットリソースの設定で「グローバルセキュアアクセスを使ったすべてのインターネットリソース」を選択します。これによって転送されるトラフィックに対し、条件付きアクセス ポリシーを適用し、アクセス制御を強化することが可能となります。許可する条件をIntune準拠および多要素認証として設定します。

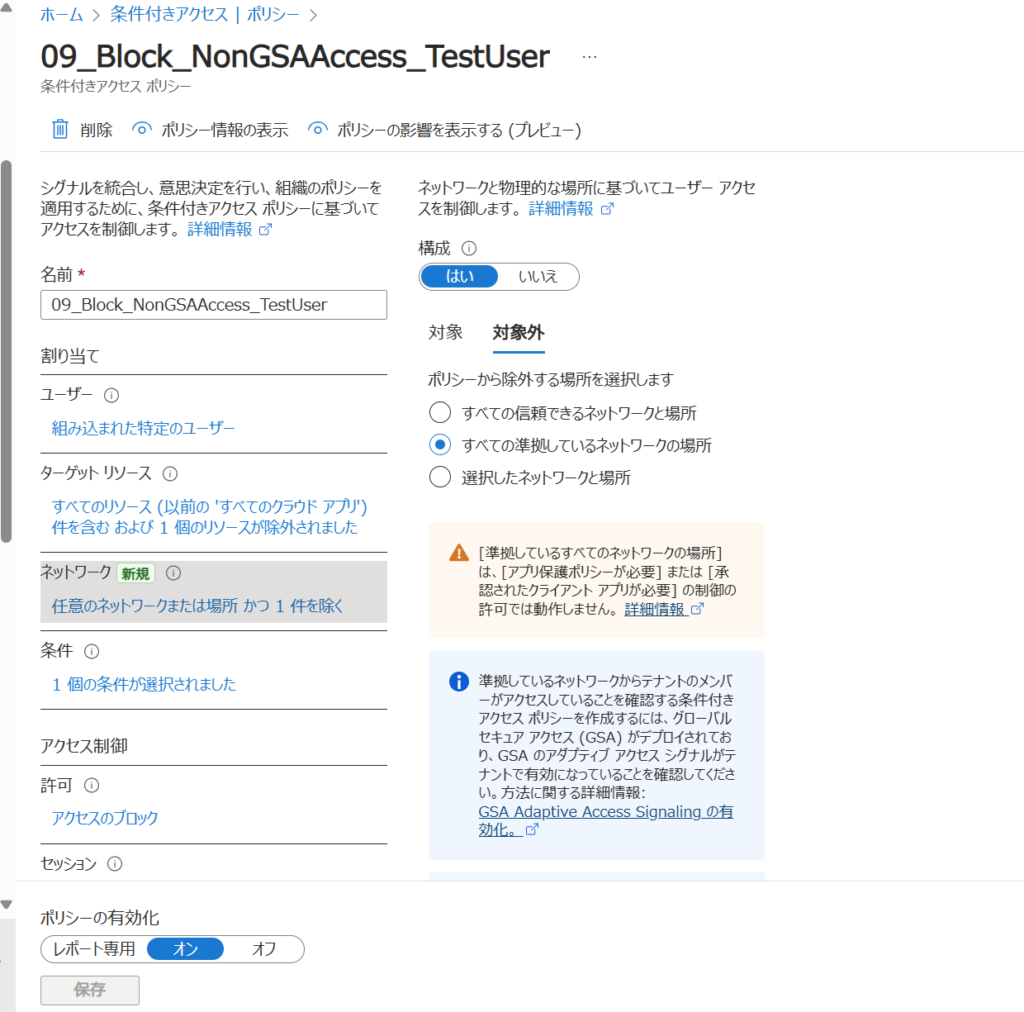

もう一つは、この方法以外でのアクセスをブロックするというポリシーです。対象外に「すべての準拠しているネットワークの場所」を選択し、アクセス制御は「ブロック」を選択します。

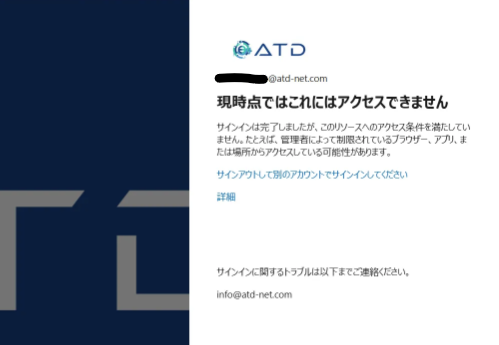

すると、GSAクライアントをインストールしていない環境からのアクセスはブロックされる動作となります。

まとめ

以上、Global Secure Access (GSA) と条件付きアクセスの連携についてを超簡単ではありますが、ざっくり解説しました。本領域におけるセキュリティ製品の代表作として、Zscalerなど先行した製品もある中でMicrosoft製品だからこそのアイデンティティとネットワークの融合とも言えるこのソリューションは、ゼロトラスト時代のセキュリティ基盤として非常に強力です。組織の安全性を高めつつユーザーの柔軟な働き方を支援するために、ぜひ本記事の内容を参考に GSA と条件付きアクセスの活用を検討してみてください。

時間があるときに、以下については、「~IT Note~ |」の個人ブログの方で解説していきたいと思います。

ただし、本設定には落とし穴があり、一度非準拠になったデバイスの復旧は少々厄介です。こちらの解説については、別途記事にしたいと思います。

トンネルの承認に関する既知の制限

最後になりますが、弊社では、AIとクラウドサービスを活用して世の中の企業が役立つサービスの開発を行っております。ご興味がありましたら是非、お問い合わせくださいませ。

また、弊社ではエンジニアを絶賛募集中です!

AI、IoT、Microsoft技術の道を進みたい人は是非連絡ください。